Настройка TACACS+ на оборудовании Eltex

Сетевая инфраструктура любой компании – это достаточно важный ресурс, потеря контроля над которым может привести к серьезным последствиям как для компании, так и для вас. Важно сделать максимум для того, чтобы обезопасить себя и свою сеть от внешних воздействий. О некоторых вещах я расскажу в этой статье.

Протокол TACACS+

Сегодня речь пойдет об использовании внешнего сервера для аутентификации пользователей - централизованном ААА – сервере (А-Authentication А-Authorization А-Accounting). Такие серверы успешно используются у сетей операторов связи, в сетях широкополосного доступа, и т.д.

Итак, что же такое ААА – сервер. Это своего рода целая платформа, которая используется для контроля доступа к сетевому оборудованию, и не только.

![]() Authentication (Аутентификация) – отвечает за то, кому разрешен доступ, а кому нет;

Authentication (Аутентификация) – отвечает за то, кому разрешен доступ, а кому нет;

![]() Authorization. (Авторизация) – отвечает за уровень привилегий доступа;

Authorization. (Авторизация) – отвечает за уровень привилегий доступа;

![]() Accounting (Аккаунтинг) – отвечает за фиксацию действий в системе, другими словами – осуществляет логирование ваших действий.

Accounting (Аккаунтинг) – отвечает за фиксацию действий в системе, другими словами – осуществляет логирование ваших действий.

Отдельный сервер решает задачу управления учетными записями, позволяет реализовать политики доступа, сохраняет ввод команд пользователей с привязкой по времени. Самое удобное это то, что вся эта информация будет доступна фактически в режиме «одного окна». Учетные записи хранятся на сервере в базе данных: это может быть интеграция с Oracle, MySQL, LDAP, и т.д. Об этом мы говорить не будем, вы можете использовать в принципе любой подходящий вариант.

А вот основных систем ААА различают всего две, а именно RADIUS и TACACS+.

RADIUS (Remote Authentication Dial In User Service) – работает по протоколу UDP, авторизация интегрирована в процесс аутентификации, степень защищенности – хорошая. Можно сказать, что в контексте ААА RADIUS поддерживает практически все устройства.

TACACS+ – это изначально сеансовый протокол, результат усовершенствования стандартного TACACS, разработки Cisco. Работает по протоколу TCP, поэтому, если говорить о скорости – относительно Radius он медленнее, но зато более защищенный, потому что в RADIUS шифруется только пароль, а в TACACS+ шифруется весь пакет.

Протокола RADIUS вам будет достаточно, если:

- ваша инфраструктура перегружена трафиком,

- у вас присутствуют потери пакетов,

- вам не требуется вести логирование команд пользователя,

- вам требуется перенаправление запросов в пределах нескольких Radius-серверов.

Во всех остальных случаях рекомендуется использовать TACACS+. Однако на оборудовании допускается и комбинированная авторизация, когда запрос идет к примеру, на RADIUS, а в случае его недоступности - на TACACS+ сервер. Как правило в крупных сетях есть минимум 2 сервера, основной и резервный.

Настройка протокола TACACS+

Собственно, давайте рассмотрим настройку TACACS+ применительно к коммутаторам Eltex.

Для настройки на коммутаторе MES3324F (линейка MES23xx/33xx/35xx/5324) :

1. Команда с указанием IP-адреса TACACS+ сервера и секрета выглядит следующим образом:

MES3324F(config)#tacacs-server host 192.168.111.11 key secret

2. Способ аутентификации задаем следующим образом

MES3324F(config)#aaa authentication login authorization default tacacs local

С версии прошивки 4.0.6 возможен выбор аутентификации break / chain

Break – аутентификация останавливается после неудачной попытки

Сhain – аутентификация не останавливается, а идет по следующему правилу в цепочке.

3. Повышение уровня привилегий через TACACS+ задается командой:

MES3324F(config)#aaa authentication enable default tacacs enable

4. Ведение учета для сессий управления (кто, под какой учетной записью, и куда зашел):

MES3324F(config)#aaa accounting login start-stop group tacacs+

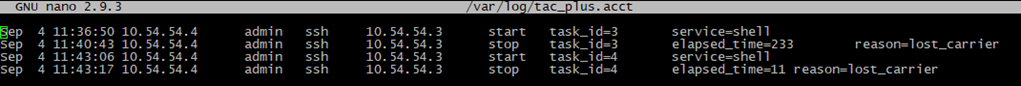

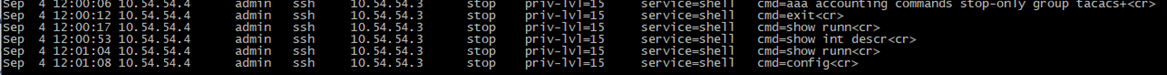

Статистику можно посмотреть примерно так:

5. Логирование введенных команд:

MES3324F(config)#aaa accounting commands stop-only group tacacs+

В совокупности с предыдущей командой логи принимают следующий вид:

Чтобы каждая команда проверялась на легитимность и проходила авторизацию на сервере:

MES3324F(config)#aaa authorization commands default group tacacs+ local

Это вся базовая настройка. А теперь рассмотрим комбинированное решение и сделаем 2 сервера авторизации, один из которых RADIUS, а в случае его недоступности - TACACS+.

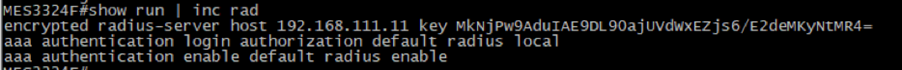

Предположим, что у нас уже есть коммутатор с настроенным RADIUS-сервером:

Изначальные настройки такие:

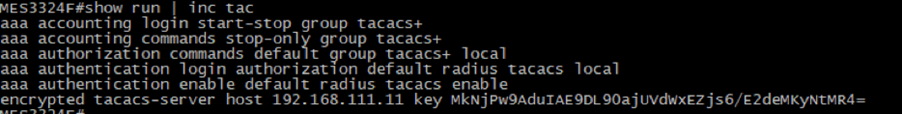

Добавляем TACACS+. Тогда настройки трансформируются в следующий вид:

Итогом конфигурации будет работа с 2 серверами авторизации одновременно.

Скажу несколько слов про конфигурацию TACACS+:

- Всегда настраивайте логирование - это замечательный инструмент для контроля инцидентов, если конечно инциденты возникли в результате человеческого фактора.

- Не забывайте настраивать ротацию логов. Если ваша инфраструктура достаточно велика, на оборудовании работают не только сетевые инженеры, под системными пользователями работают различные скрипты и системы автоматизации. Поэтому объем логов будет достаточно большим.

- Всегда раздавайте персоналу достаточные уровни привилегий, и не более того.

- Регулярно меняйте учетные данные TACACS+ сервера, пароль должен соответствовать стандартам безопасности.

- Синхронизируйте собственную транспортную сеть и сервера авторизации от одного резервируемого NTP сервера. Это позволит вам соотносить аварийные события на оборудовании с логами ввода команд на сервере.

- Настраивайте Hostname ваших сетевых устройств так, чтобы вы однозначно понимали, о каком устройстве вы ищете информацию.

- Изначально, протоколом управления является Telnet. Трафик передается в незашифрованном виде. Выключайте telnet и пользуйтесь SSH.

- TACACS+ и RADIUS – серверы должны находится в VLAN управления, доступном только для администраторов и системы управления сетью.

Придерживаясь этих правил, вы значительно поднимете уровень безопасности вашей инфраструктуры, и помните – безопасности много не бывает.

Реализацией продукции Eltex и поддержкой пользователей занимается НТЦ СГЭП, являющийся официальным дилером производителя. Наши специалисты предоставляют качественную техническую поддержку и регулярные обновления программного обеспечения, гарантируя стабильную и безопасную работу устройств Eltex.Вы найдете все контакты в соответствующем разделе.

Хотите, чтобы ваши корпоративные сети имели высокую производительность, были надежными и безопасными? Переходите по ссылке.